Senin, 17 Agustus 2015

Mengintip injek lewat Olly DBG

Kali ini ane share cerita aja, sekarang ane lagi penasaran ngintipin injek buat internetan gratis. Tadinya sih nyoba smartsniff di kalilinux, tapi kayaknya nggak support. Trouble terus pas milih interface.Bingung mau pake apa.. Setelah googling kesana kemari, ane nyoba wireshark.. Tapi ane pusing :)

Yah, liat ip sama port semua.. bingung, ngeliat bug host nya gimana ya?

Akhirnya kepikiran untuk menggunakan ollydbg. Dan ternyata di kalilinux pun telah terinstall sejak dari sananya.

Beberapa kali mencoba injek telkomsel, ane langsung ngelihat banyak method dan bug yang selama ini cuman ngawang-awang aja di benak ane.

Maklum, bukan Phreaker ane.. ane cuman pernah belajar buat injek sekali, dan sampe sekarang masih setia pake tuh injek. Yah, pumpung belum mati injeknya. Hehehe..

Nah, ane penasaran sama injek XL, dimana ane dulu pernah make dengan kecepatan full di windows. Soalnya kalo dilinux wajah injeknya nggak keliatan :)

Dulu sempet pernah pengen ngintip pake smartsniff, sayangnya setiap ada aplikasi smartsniff terbuka, otomatis injek akan mati.

Akhirnya ane cuman menikmati injek tersebut. Dan nggak berpikiran untuk ngulik lebih dalam.

Lansung ke Caranya :

Ane nyoba buka pake ollydbg tapi ternyata di protect upx.

Beneran nih? di protect pake upx? entahlah.. ane cuman ngeliat di tulisannya kayak gitu.. :) ada upx upx nya.

Dan di bagian text stringnya isinya jadi bahasa aneh. wedew gagal dong.. :3

Injeknya di protect upx

Trus ane harus ngapain?

Kalau di windows, ada tools untuk unpacking upx. Tapi di linux ane nggak tahu. Maklum gan, ane bukan cracker. Ane nggak pernah nge-crack sekalipun. Yah ane cuman crackers yang limaribuan, yang biasa dimakan itu.. hehehe..

Lanjut cerita, ane nyari nyari di google, nggak keliatan apa-apa..

Eh kok nyari di google nggak dapet dapet..

Oh ya ampun, koneksinya putus.. Pantes.

Oke, setelah ngotak-atik string pencarian di google, ane dapet sebuah tutorial, untuk unpacking upx. Dan mujurnya, unpackingnya menggunakan Ollydbg.

Keren.. eh.. mampus..

Ollydbg nya udah gua matiin tadi, masa ngulang lagi.. :3

Butuh Plugin Ollydump

Hadeeuh, nginstall plugin ollydbg di kalilinux gimana ya?

Mana pluginnya nggak ada lagi..

Eh mujurnya setelah googling ketemu nih plugin.

Di situs yang ngasih tutorial cara unpack upx.

Padahal ane udah googling lama banget tuh.. Dasar nasib.. Orang kurang teliti selalu mujur di awal, dan di akhir, tapi kecebur di tengah...

Trus gimana cara nginstallnya?

Ah.. gampang.. Kata Situs resminya, ollydbg otomatis akan meload plugin setiap kali di jalankan. Jadi kita tinggal naruh file pluginnya di sana.

Di kali linux, Ollydbg ada di folder /usr/share/ollydbg/ollydbg.exe

Nah.. ketahuan nih tempatnya :).

Oke tinggal download pluginnya di sini .

Udah di download?

Tinggal di extract. Trus di kopikan ke folder /usr/share/ollydbg

Oh.. iya, kalo kamu pake user biasa kan nggak boleh. Harus pake root.

Caranya gampang.

Masuk ke folder plugin yang baru di extract tadi.

Klik kanan > open terminal.

sudo cp olly* /usr/share/ollydbg/

Selesai.

Keterangan : olly* itu artinya file dengan nama depan olly dan nama belakang terserah. :)

Kan cuman satu. jadi ane tulis pake tanda * soalnya males ngetik.

Mulai duarius eh serius

Bisa dibilang tutor ini hanyalah kopas dari tutor yang ada. Dan ane juga mempraktekkan sambil ngetik, jadi saya sendiri ketika menulis artikel ini nggak menjamin bahwa kita bisa ngintip injek tersebut.

Ah peduli amat ama berhasil ato enggak.. yang penting penasaran gue ilang.. :)

Oke jadi kita ikutin bareng bareng stepnya ya.. :)

Ketika kita mbuka injek menggunakan ollydbg, dia akan berhenti di pushad.

eh btw, udah cek bagian plugins dan ada ollydump nya kan?

kalo belum ya terserah elo..

:p

Lanjut pembahasan.

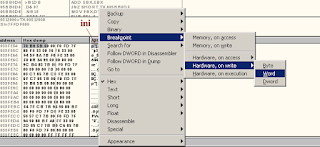

klik F7 atau tanda yang ane lingkarin.. sekali aja.

Kemudian klik di ESP value, yang warna merah tuh.. trus pilih follow in dump

Cie cie.. yang jadi cracker.. serius amat mbacanya.. :)

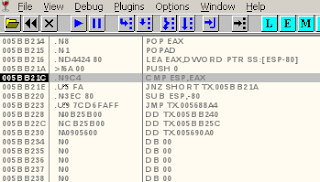

Setelah itu klik play.. otomatis program akan berhenti di titik breakpoint.

yang pasti ada tulisannya CMP ESP,EAX..

Trus habis itu kita lihat di jump yang terakhir. Yang ada tulisan JMP nya gede. Berada di 005BB223.

Maksudnya jump terakhir adalah, jump terakhir yang tidak di kompress atau di pack. Setelah itu data akan di pack. Di tandai dengan 0x00, atau di ollydbg kita bisa lihat, di bawah JMP terakhir, isinya 00, 00 dan 00 sampe bawah :)

ingat JMP artinya kode ini akan lompat lagi.

Kita set JMP sebagai breakpoint.

Klik F7 lagi. Berulang ulang sampe kode lompat dari JMP.

Tapi masalahnya disini programnya lompat bukan dari JMP, tapi dari JNZ.

Oke, JNZ menunjuk ke data terntentu di belakangnya. ane males nulis, jadi ane klowongi aja gambarnya. :)

Nah, kita harus nyari alamat itu.. tapi males euy.. ngeliat banyak begini..

hehehe..

Tinggal klik F7 sekali dari JNZ pasti lompat ke alamat tersebut.. :)

Kemudian ketika sampe di alamat tersebut. Klik kanan dan pilih Dump debugged process.

Unpack upx dengan kalilinux

pun dimulai...

eh udah dari tadi ding.. Yah secara teknis kita belum bisa ngintip injeknya..

Jadi belum ke unpack.. :p

oke lanjut stepnya..

1. Kita dapet nomer OEP..

Ingat kalo nomer OEP yang kita dapet, adalah sepenggal alamat terakhir yang kita debug tadi.. :)

udah ane klowongin alamat OEP nya.. Kalau berbeda dan belum yakin, klik aja GET EIP as OEP .

oh iya.. sebaiknya alamat OEP ini di kopi dulu.. nanti kita butuh loh.. :)

2. Setelah itu centang Rebuild import.

Setelah itu klik Dump. Maka akan muncul jendela sembul untuk nyimpan.

Kasih nama terserah kamu. Disini ane ngasih nama "Dump.exe".

Perlu diingat kalo program ini belum fix. Artinya Dump.exe ini belum bisa di intip :) atau di unpack.

Masih harus ngefix-kan dump.exe dulu.

Caranya menggunakan Import REConstructor. Kita download file ini..

Sante ganz nggak nyampe setengah mb. Kamu bisa donlod di sini.

Oke, ekstrak habis itu jalankan Import REConstructor nya. Pilih Program injek yang tadi mau di intip.

Disini namanya TX.. moga moga yang mbuat nggak mbaca tulisan ini.. entar gue kena omel nih,,,

Eh kalo anda yang mbuat.. mohon maap bang.. penasaran... Saya janji nggak ngasih tahu bugnya ke orang lain kok.. suer..

Nah, masih inget nomer OEP tadi nggak?

yang ane suruh di kopi dulu..

DIsini akan di pake lagi..

Kalo kelupaan nggak papa.. nih ane screenshootin caranya lengkap :p

Udah ingetkan? jadi pastekan nomer OEP tadi di yang ane klowongin tuh.. nomer 2.

Terus klik IAT autosearch.

Habis itu klik get import kemudian Fix dumps.

Nanti akan muncul jendela sembul. pilih Dump.exe yang tadi.

Import Reconstructor akan membuat file baru bernama Dump_.exe

Sekarang kita punya dua file.. :)

Dan file Dump_.exe karena sudah fix, bisa kita intip pake Ollydbg.

Matikan pengintipan injek TX tadi. Kemudian restart Ollydbg.

Buka Dump_.exe

Klik kanan > search for > All referenced text String.

Dan Jreng jreng jreng...

Method serta bughostnya udah bisa kita lihat.. :)

Dump_.exe bisa di unpack juga.. :)

cuman ane belum nyoba ngunpack.. Kan targetnya cuman liat bughost doang.

Credits :

- Allah azza wa jalla

- Abang yang udah buat injek TX, biar bagaimanapun, ane dulu make beberapa hari. dan Ngerasain gretongan cepet menggunakan xl.

- http://www.behindthefirewalls.com

- Pembaca yang udah setia ndengerin celotehan saya..

Thanks you..

Trus ane harus ngapain?

Kalau di windows, ada tools untuk unpacking upx. Tapi di linux ane nggak tahu. Maklum gan, ane bukan cracker. Ane nggak pernah nge-crack sekalipun. Yah ane cuman crackers yang limaribuan, yang biasa dimakan itu.. hehehe..

Lanjut cerita, ane nyari nyari di google, nggak keliatan apa-apa..

Eh kok nyari di google nggak dapet dapet..

Oh ya ampun, koneksinya putus.. Pantes.

Oke, setelah ngotak-atik string pencarian di google, ane dapet sebuah tutorial, untuk unpacking upx. Dan mujurnya, unpackingnya menggunakan Ollydbg.

Keren.. eh.. mampus..

Ollydbg nya udah gua matiin tadi, masa ngulang lagi.. :3

Butuh Plugin Ollydump

Hadeeuh, nginstall plugin ollydbg di kalilinux gimana ya?

Mana pluginnya nggak ada lagi..

Eh mujurnya setelah googling ketemu nih plugin.

Di situs yang ngasih tutorial cara unpack upx.

Padahal ane udah googling lama banget tuh.. Dasar nasib.. Orang kurang teliti selalu mujur di awal, dan di akhir, tapi kecebur di tengah...

Trus gimana cara nginstallnya?

Ah.. gampang.. Kata Situs resminya, ollydbg otomatis akan meload plugin setiap kali di jalankan. Jadi kita tinggal naruh file pluginnya di sana.

Di kali linux, Ollydbg ada di folder /usr/share/ollydbg/ollydbg.exe

Nah.. ketahuan nih tempatnya :).

Oke tinggal download pluginnya di sini .

Udah di download?

Tinggal di extract. Trus di kopikan ke folder /usr/share/ollydbg

Oh.. iya, kalo kamu pake user biasa kan nggak boleh. Harus pake root.

Caranya gampang.

Masuk ke folder plugin yang baru di extract tadi.

Klik kanan > open terminal.

sudo cp olly* /usr/share/ollydbg/

Selesai.

Keterangan : olly* itu artinya file dengan nama depan olly dan nama belakang terserah. :)

Kan cuman satu. jadi ane tulis pake tanda * soalnya males ngetik.

Mulai duarius eh serius

Bisa dibilang tutor ini hanyalah kopas dari tutor yang ada. Dan ane juga mempraktekkan sambil ngetik, jadi saya sendiri ketika menulis artikel ini nggak menjamin bahwa kita bisa ngintip injek tersebut.

Ah peduli amat ama berhasil ato enggak.. yang penting penasaran gue ilang.. :)

Oke jadi kita ikutin bareng bareng stepnya ya.. :)

Ketika kita mbuka injek menggunakan ollydbg, dia akan berhenti di pushad.

eh btw, udah cek bagian plugins dan ada ollydump nya kan?

kalo belum ya terserah elo..

:p

Lanjut pembahasan.

klik F7 atau tanda yang ane lingkarin.. sekali aja.

Kemudian klik di ESP value, yang warna merah tuh.. trus pilih follow in dump

Otomatis dumpnya akan jalan ke titik tertentu.. pilih empat karakter pertama, entah huruf atau apa.. :)

Trus jadikan Breakpoint.

Cie cie.. yang jadi cracker.. serius amat mbacanya.. :)

Setelah itu klik play.. otomatis program akan berhenti di titik breakpoint.

yang pasti ada tulisannya CMP ESP,EAX..

Trus habis itu kita lihat di jump yang terakhir. Yang ada tulisan JMP nya gede. Berada di 005BB223.

Maksudnya jump terakhir adalah, jump terakhir yang tidak di kompress atau di pack. Setelah itu data akan di pack. Di tandai dengan 0x00, atau di ollydbg kita bisa lihat, di bawah JMP terakhir, isinya 00, 00 dan 00 sampe bawah :)

ingat JMP artinya kode ini akan lompat lagi.

Kita set JMP sebagai breakpoint.

Klik F7 lagi. Berulang ulang sampe kode lompat dari JMP.

Tapi masalahnya disini programnya lompat bukan dari JMP, tapi dari JNZ.

Oke, JNZ menunjuk ke data terntentu di belakangnya. ane males nulis, jadi ane klowongi aja gambarnya. :)

Nah, kita harus nyari alamat itu.. tapi males euy.. ngeliat banyak begini..

hehehe..

Tinggal klik F7 sekali dari JNZ pasti lompat ke alamat tersebut.. :)

Kemudian ketika sampe di alamat tersebut. Klik kanan dan pilih Dump debugged process.

Unpack upx dengan kalilinux

pun dimulai...

eh udah dari tadi ding.. Yah secara teknis kita belum bisa ngintip injeknya..

Jadi belum ke unpack.. :p

oke lanjut stepnya..

1. Kita dapet nomer OEP..

Ingat kalo nomer OEP yang kita dapet, adalah sepenggal alamat terakhir yang kita debug tadi.. :)

udah ane klowongin alamat OEP nya.. Kalau berbeda dan belum yakin, klik aja GET EIP as OEP .

oh iya.. sebaiknya alamat OEP ini di kopi dulu.. nanti kita butuh loh.. :)

2. Setelah itu centang Rebuild import.

Setelah itu klik Dump. Maka akan muncul jendela sembul untuk nyimpan.

Kasih nama terserah kamu. Disini ane ngasih nama "Dump.exe".

Perlu diingat kalo program ini belum fix. Artinya Dump.exe ini belum bisa di intip :) atau di unpack.

Masih harus ngefix-kan dump.exe dulu.

Caranya menggunakan Import REConstructor. Kita download file ini..

Sante ganz nggak nyampe setengah mb. Kamu bisa donlod di sini.

Oke, ekstrak habis itu jalankan Import REConstructor nya. Pilih Program injek yang tadi mau di intip.

Disini namanya TX.. moga moga yang mbuat nggak mbaca tulisan ini.. entar gue kena omel nih,,,

Eh kalo anda yang mbuat.. mohon maap bang.. penasaran... Saya janji nggak ngasih tahu bugnya ke orang lain kok.. suer..

Nah, masih inget nomer OEP tadi nggak?

yang ane suruh di kopi dulu..

DIsini akan di pake lagi..

Kalo kelupaan nggak papa.. nih ane screenshootin caranya lengkap :p

Udah ingetkan? jadi pastekan nomer OEP tadi di yang ane klowongin tuh.. nomer 2.

Terus klik IAT autosearch.

Habis itu klik get import kemudian Fix dumps.

Nanti akan muncul jendela sembul. pilih Dump.exe yang tadi.

Import Reconstructor akan membuat file baru bernama Dump_.exe

Sekarang kita punya dua file.. :)

Dan file Dump_.exe karena sudah fix, bisa kita intip pake Ollydbg.

Matikan pengintipan injek TX tadi. Kemudian restart Ollydbg.

Buka Dump_.exe

Klik kanan > search for > All referenced text String.

Dan Jreng jreng jreng...

Method serta bughostnya udah bisa kita lihat.. :)

Dump_.exe bisa di unpack juga.. :)

cuman ane belum nyoba ngunpack.. Kan targetnya cuman liat bughost doang.

Credits :

- Allah azza wa jalla

- Abang yang udah buat injek TX, biar bagaimanapun, ane dulu make beberapa hari. dan Ngerasain gretongan cepet menggunakan xl.

- http://www.behindthefirewalls.com

- Pembaca yang udah setia ndengerin celotehan saya..

Thanks you..

Langganan:

Posting Komentar

(

Atom

)

Tidak ada komentar :

Posting Komentar